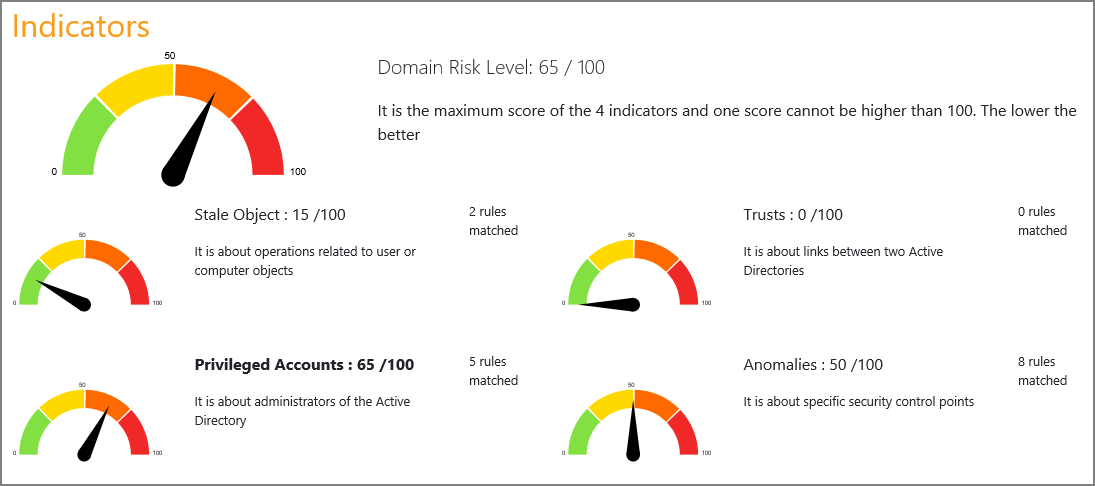

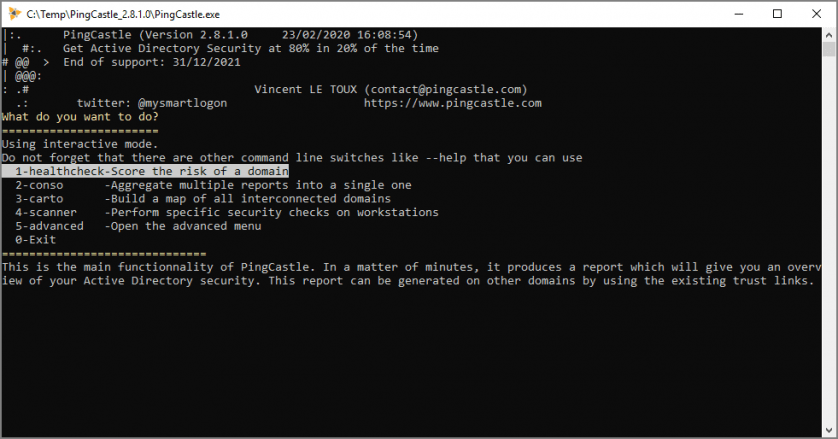

A l’image des audits proposés par Microsoft sur Active Directory (ADRaaS, OAADS, ADRaP…), il existe de plus en plus d’outils pour générer soi même un état de santé des plateformes. Il existe par exemple PingCastle, un utilitaire gratuit et open source qui vérifie, sans besoin d’installation ou de droit particulier, les points de sécurité les plus importants.

Table des matières

Passage d’une forêt 2019 à l’outil

Alors, pour voir, j’ai vérifié une forêt toute neuve composée de deux contrôleurs de domaine en Windows Server 2019.

Et ce n’est pas si mauvais que je le pensais. Les principales recommandations semblent maintenant être appliquées par défaut avec le dernier système d’exploitation de Microsoft.

Le rapport généré

Visualisez le résultat du Healthcheck analysis (page html) par PingCastle

Et bizarrement, même après avoir importé et appliquée la GPO « Domain Controller » de la Security baseline 2019, il y a encore des paramètres à corriger.

Il reste principalement

- Restreindre le droit d’ajouter des machines au domaine

- Créer au moins un sous-réseau (même si toutes les machines sont dans le même)

- Flagguer le(s) compte(s) administrateurs avec « Le compte est sensible et ne peut être délégué »

- Ajouter le(s) compte(s) administrateurs au groupe « Protected Users »

- Vider le groupe « Administrateurs du schéma »

- Activer la corbeille Active Directory

- Mettre en place l’audit

- Mettre en place l’audit PowerShell

- Désactiver le service « Spouleur d’impression »

- Désactiver la résolution de noms multidiffusion (LLMNR)

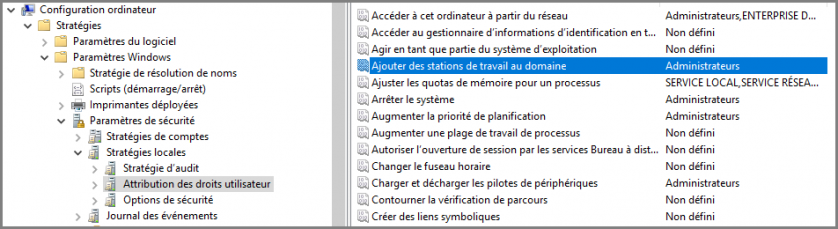

Restreindre le droit d’ajouter des machines au domaine

Il faut modifier la GPO (ou en ajouter une) qui s’applique aux contrôleurs de domaine pour limiter le droit « Ajouter des stations de travail au domaine » à « Administrateurs » à la place de « Utilisateurs authentifiés ».

Configuration ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Stratégies locales > Attribution des droits utilisateur

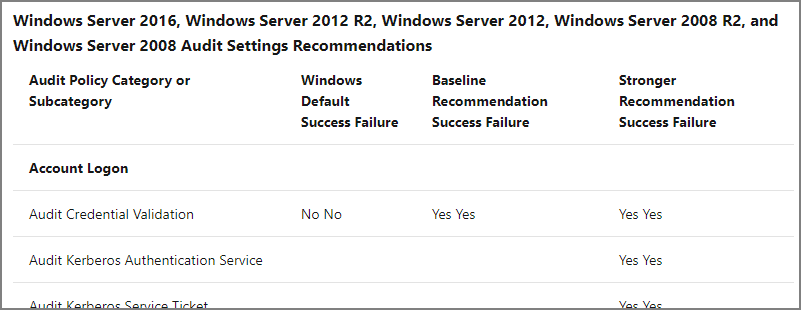

Mettre en place l’audit

Microsoft fourni un article avec les bonnes pratiques d’audit à mettre en place : Audit Policy Recommendations

Mettre en place l’audit PowerShell

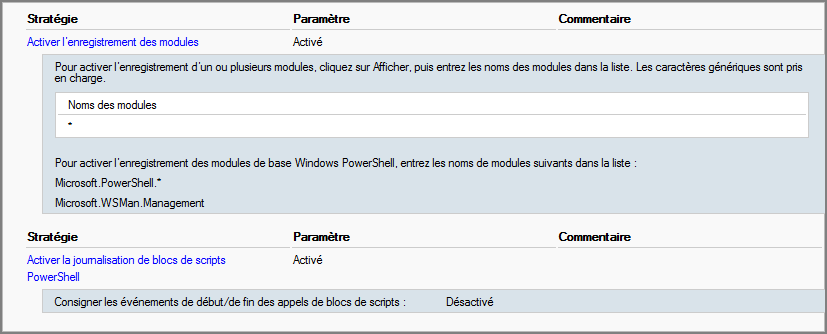

Encore une fois, il faut modifier la GPO (ou en ajouter une) qui s’applique au domaine pour « Activer l’enregistrement des modules » et « Activer la journalisation de blocs de scripts PowerShell »

Configuration ordinateur > Stratégies > Modèles d’administration > Composants Windows > Windows PowerShell

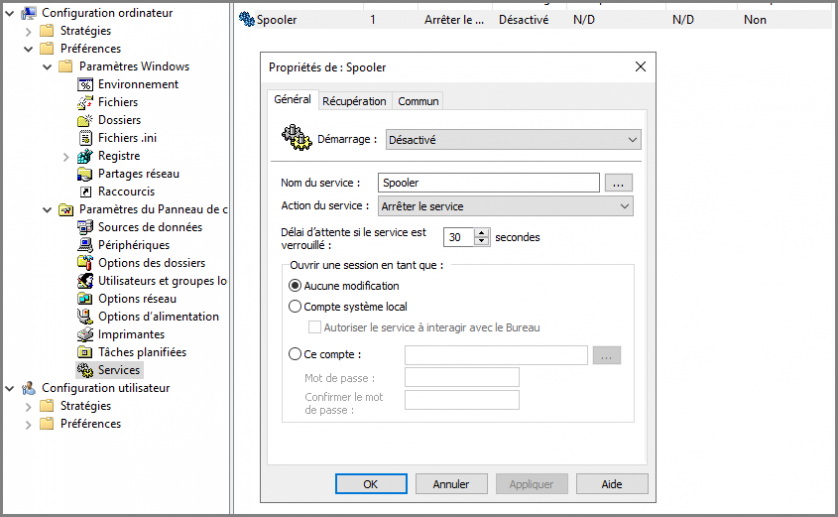

Désactiver le service « Spouleur d’impression »

Vous pouvez le faire localement sur chacun des contrôleurs de domaine. Cependant pour ne pas en oublier, vous pouvez modifier la GPO (ou en ajouter une) qui s’applique aux contrôleurs de domaine et forcer la désactivation du service.

Configuration ordinateur > Préférences > Paramètres du Panneau de configuration > Services

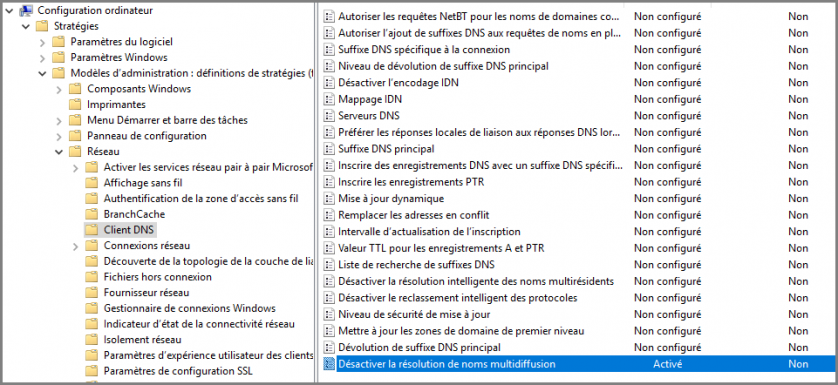

Désactiver la résolution de noms multidiffusion (LLMNR)

Il faut modifier la GPO (ou en ajouter une) qui s’applique au domaine pour activer la désactivation LLMNR.

Configuration ordinateur > Stratégies > Modèles d’administration > Réseau > Client DNS

Les points testés ?

L’outil PingCastle contient une option (Advanced puis Rules) pour générer une page HTML dynamique avec tous les points qu’il vérifie. Et la liste est longue : Rules evaluated during PingCastle Healthcheck